Le Blockathon est une expérience pratique unique qui permet aux technologues et aux praticiens de tester et d’affiner leurs compétences en matière de contournement de la censure et des fermetures de l’internet. Conçu pour ceux qui sont prêts à relever les défis du monde réel, le Blockathon offre un environnement réseau contrôlé qui simule diverses restrictions, du filtrage de base à l’inspection approfondie des paquets et au blocage des protocoles. Alimentée par le projet OpenGFW et adaptée par eQualitie, cette configuration virtuelle recrée les conditions intenses que l’on trouve dans les régions restrictives, poussant les participants à innover et à découvrir de nouvelles solutions.

Développé à l’origine pour fournir un espace de test réaliste, le Blockathon permet aux participants d’affiner les outils de contournement et de révéler les vulnérabilités dans un cadre sûr avant que ces outils n’arrivent sur le terrain. Les participants aux événements précédents ont découvert des solutions réelles – comme le tunnel DNS via le port 53 avec OpenVPN ou l’utilisation de la bibliothèque Iodine – qui ont eu un impact significatif sur le maintien de communications ouvertes et sécurisées dans le monde entier.

Défis

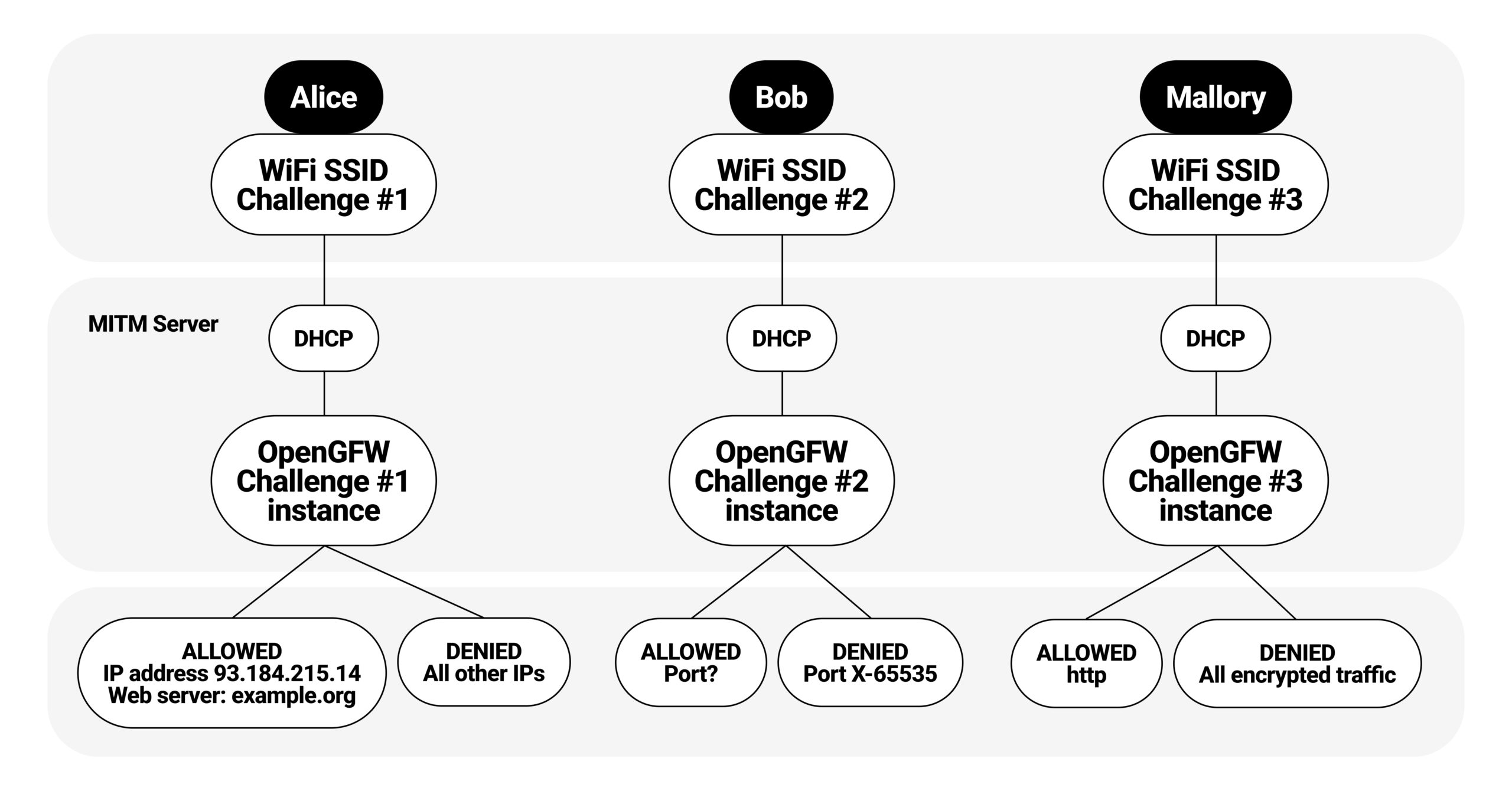

Mode facile : Filtrage léger et restrictions de base. (ssid : blockathon 1)

Mode de blocage du trafic crypté : Défaire la censure avancée des protocoles cryptés. (ssid : blockathon 2)

Défi mystère : restrictions inconnues dévoilées pendant l’événement.Défis (ssid : blockathon 3)

Mode avion : Tests dans un environnement hors ligne presque complet. (ssid : blockathon 4)

Droits de l’homme – spécial : Sortir de l’ornière (ssid : blockathong RU)

Événements passés

… l’un des participants avait compris que puisque example.org se résolvait dans le navigateur, cela signifiait que le DNS fonctionnait également (port 53, protocole UDP).

Cette voie d’accès à Splinternet a été découverte lors de la conférence de Bruxelles.

Ils ont établi une connexion OpenVPN sur le port 53 et ont pu se connecter à un serveur et sortir ! Un autre participant a utilisé une stratégie similaire avec la bibliothèque Iodine.

Code de pratique

Alors que nous nous efforçons de développer des outils pour contourner la censure, nous devons également reconnaître la nature à double usage de cette technologie. Les outils de contournement conçus pour donner du pouvoir aux gens peuvent parfois être réutilisés par les censeurs mêmes que nous cherchons à contrer.

Lors du Blockathon, nous insistons sur l’importance d’un comportement responsable et éthique lors de la création de technologies. Les participants sont censés prendre en compte les possibilités d’utilisation abusive et prendre les mesures appropriées pour atténuer ces risques. Qu’il s’agisse de créer de meilleurs outils de cryptage ou des méthodes d’obscurcissement du trafic, nous devons rester conscients de la manière dont ces technologies pourraient être utilisées par des adversaires et veiller à ce que notre travail contribue à la préservation de la vie privée et de la sécurité des populations vulnérables.